En la historia de la informática ha habido grandes hitos y éxitos rotundos, de eso no hay duda. Mucho se ha hablado de ellos, pero también es interesante conocer el otro lado, el más oscuro, el de los fallos más catastróficos o patéticos que se han producido en este sector de la tecnología, puesto que también los ha habido…

Error FDIV del Intel Pentium

En 1994, a finales de octubre, un profesor de la Universidad de Lynchburg llamado Thomas Nicely descubrió por casualidad uno de los errores más importantes de la historia de la informática, concretamente en la unidad de coma flotante del Intel Pentium, y que afectaba a los resultados de la división (FDIV). Entre las unidades afectadas estaban los Pentium I de 60 a 66 Mhz Family 5 Model 1 V3 y stepping B1 y C1, así como los Pentium Family 5, Model 2, Versión 1 y 2, y steppings B1 y B3 con frecuencias de reloj de 75 a 100 Mhz.

Nicely notó que ciertas operaciones de división siempre mostraban un valor incorrecto por exceso. Y tras anunciarlo, otros también comprobaron que efectivamente sucedía estos fallos en esta CPU, lo que daría como resultado que la noticia rodase por todos los medios de comunicación especializados de la época, dando la vuelta a todo el mundo.

Algunos destacaron problemas de división en los que el resultado devuelto por el Pentium tenía un error de hasta 61 unidades por millón. Y, tras toda esta controversia, Intel negó la existencia del problema en un inicio. Tras las críticas constantes de muchos usuarios de estas unidades, Intel terminaría reconociendo el fallo, pero minimizó la importancia.

Intel se negó a reemplazar de forma sistemática los microprocesadores defectuosos, pero ofreció reemplazarlos si alguien podía demostrar que se vio afectado por el error. A pesar de que evaluaciones realizadas por organizaciones independientes mostraron que las consecuencias del error eran de poca relevancia y que el efecto era insignificante en la mayoría de los casos, los usuarios de Intel Pentium comenzaron a demandar el reemplazo. Incluso empresas como IBM se unieron a las críticas. Finalmente, Intel se vio obligada a aceptar la sustitución de todos los microprocesadores defectuosos, lo que representó un coste significativo, con pérdidas para Intel estimadas en unos 475 millones de dólares.

Fallos de Microsoft Windows 98 en su presentación

Este incidente currió durante la presentación en vivo de Windows 98 por parte de Microsoft. Durante la demostración en el evento de lanzamiento de Windows 98 en 1998, el entonces Vicepresidente de Sistemas Operativos de Microsoft, Bill Gates, estaba mostrando algunas de las características del sistema operativo. En un momento dado, estaba intentando conectar una impresora a través de un puerto USB, que era una característica nueva de esta versión del sistema operativo.

Sin embargo, en medio de la presentación, Windows 98 mostró un mensaje de error en pantalla azul (BSoD o Blue Screen of Dead) y se bloqueó. Esto fue un problema embarazoso y sorprendente, ya que las presentaciones en vivo suelen estar muy ensayadas y se espera que funcionen sin problemas. Pero para vergüenza de la compañía, se mostró la verdadera cara de este SO.

Bill Gates trató de mantener el buen humor y bromeó diciendo que «esto no debería haber sucedido» y que «esto nunca le había pasado antes en una demostración en vivo«. A pesar del error, la presentación continuó después de reiniciar el sistema y, en última instancia, Windows 98 se lanzó al público con éxito. Aunque muchos usuarios criticaron duramente a la empresa por los errores de esta versión y de otras vendieras.

Este incidente se ha convertido en un momento icónico en la historia de la tecnología y es recordado como una de las situaciones más notables en las que un producto tecnológico sufrió un fallo en una presentación en vivo.

Fallos en el sistema informático del Boeing 737 MAX

Cuando un sistema informático tiene fallos en directo en una presentación es una vergüenza mayúscula para sus desarrolladores, pero cuando esos problemas se producen en el sistema de control de un avión, entonces eso son palabras mayores. Y eso fue lo que le sucedería al avión de pasajeros americano Boeing 737 MAX, que fue lanzado a finales de 1960.

Su desarrollo apresurado y las prisas por su producción pasaron factura. Boeing implementó un sistema conocido como MCAS para mitigar los problemas de potencia y consumo de sus modelos anteriores. Lo que hacía el sistema era empujar automáticamente el morro del avión hacia abajo cuando se detecta un ángulo de ataque excesivo. Fue este software actuando de manera errónea lo que llevó a la caída de dos vuelos 737 MAX con meses de diferencia: el vuelo 610 de Lion Air en octubre de 2018 y el vuelo 302 de Ethiopian Airlines en marzo de 2019, cobrándose un total combinado de 346 vidas al forzar a los aviones a estrellarse debido al sistema MCAS. Desde estos dos accidentes, el 737 MAX ha sido retirado del servicio en todo el mundo… un poco tarde para las víctimas…

Fallos Spectre y Meltdown

Spectre y Meltdown son dos vulnerabilidades de seguridad de hardware que afectaron a una amplia gama de procesadores, incluyendo los fabricados por Intel, AMD y ARM, entre otros. Fueron descubiertas por un joven alemán, pero ocultadas por Intel, pese a que se le había comunicado sobre estos fallos, hasta unos meses después. En 2017 representaron un desafío significativo para la seguridad de los sistemas informáticos, ya que la inmensa cantidad de equipos afectados iba más allá de los domésticos, también afectaba a los de servidores y HPC, que manejan servicios y datos muy críticos.

Spectre explota la ejecución especulativa en los microprocesadores. La ejecución especulativa es una técnica utilizada por los procesadores para acelerar el rendimiento, permitiéndoles realizar cálculos antes de que se sepa si son necesarios. Spectre permite a los atacantes acceder a datos sensibles almacenados en la memoria de la computadora a través de manipulación de la ejecución especulativa. Esta vulnerabilidad es difícil de detectar y de mitigar, ya que explota características fundamentales de diseño en los procesadores modernos. Requiere la cooperación de los fabricantes de chips y desarrolladores de software para abordar completamente el problema. Se han desarrollado diversas variantes de Spectre, lo que lo hace aún más desafiante en términos de seguridad. Y los parches lanzados hicieron que el rendimiento del sistema bajase considerablemente.

Meltdown es otra vulnerabilidad relacionada con la ejecución especulativa, pero a diferencia de Spectre, que afecta a una amplia variedad de procesadores, Meltdown está más centrado en las CPU de Intel. Permite a los atacantes acceder a áreas protegidas de la memoria del kernel del sistema operativo, donde se almacenan datos confidenciales. Esto significa que un atacante podría potencialmente acceder a contraseñas, claves de cifrado y otros datos sensibles. Afortunadamente, se han desarrollado parches de seguridad para mitigar los riesgos de Meltdown, aunque pueden tener un impacto en el rendimiento, algo que no contentó a los usuarios.

Todos los diseñadores de procesadores, desde este descubrimiento, han modificado sus microarquitecturas para evitar este tipo de vulnerabilidades ya desde el silicio, para no tener que necesitar parches del microcódigo o en el sistema operativo.

Sistema de misiles Patriot

El sistema de misiles Patriot es un sistema de misiles tierra-aire desarrollado por los Estados Unidos, y que es capaz de derribar tanto aeronaves como misiles balísticos, siempre y cuando sean detectados y confirmados como objetivos enemigos. Actualmente se utiliza por varios países aliados, pero lo importante aquí es los fallos que se detectaron en el software, con error que bien podría haber costado mucho…

Concretamente se detectó en el sistema Patriot instalado en Dhahran, Arabia Saudita. Estuvo operativo durante 100 horas, lo que hizo que su reloj interno se desviara en 0.34 segundos. Los israelíes habían detectado este problema dos semanas antes y aconsejaron a Estados Unidos reiniciar periódicamente los ordenadores del sistema. Sin embargo, esto no se llevó a cabo. El 25 de febrero de 1991, un misil balístico «Scud» lanzado por Irak impactó en los cuarteles del Ejército de Estados Unidos en Dhahran, matando a 28 soldados estadounidenses.

El sistema de misiles Patriot se activó y detectó el misil, pero debido al problema del reloj interno, el sistema no encontró el misil Scud, por lo que se apagó y no intentó una intercepción, lo que podría haber salvado muchas vidas.

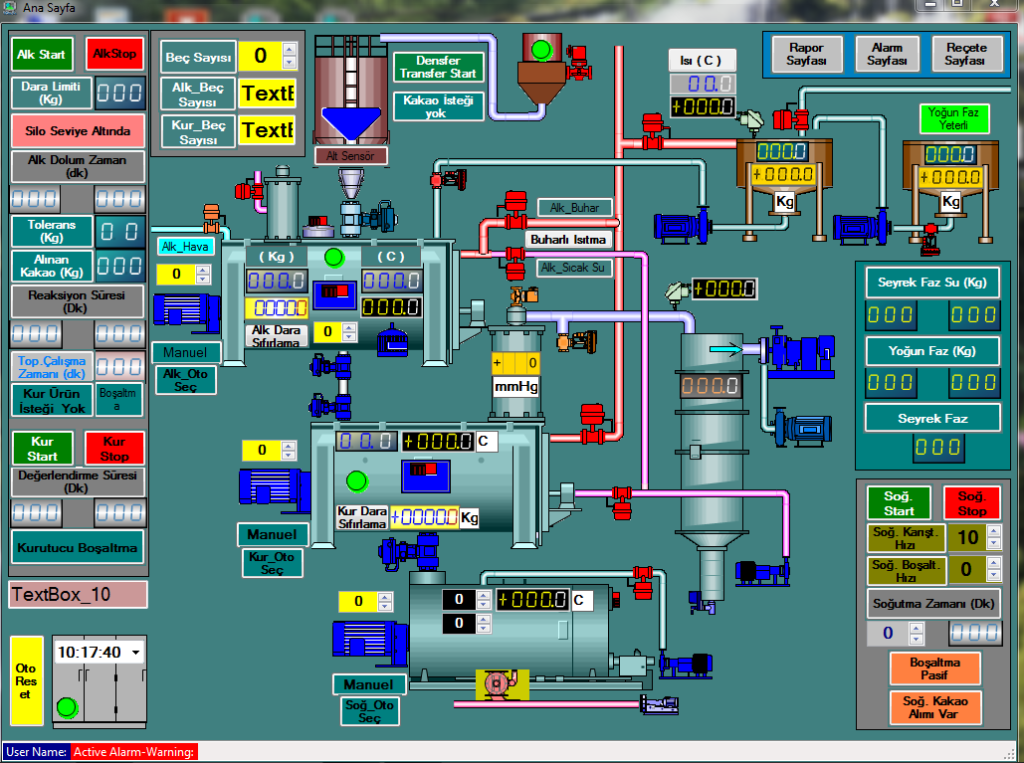

Malware Stuxnet

Stuxnet fue un sofisticado malware que se descubrió en 2010 por los alemanes, pero que había sido creado por Israel y Estados Unidos, como luego se confirmó. Lo que hizo que Stuxnet fuera especialmente notable es que estaba diseñado para atacar sistemas de control industrial y, en particular, sistemas de control de supervisión y adquisición de datos (SCADA) utilizados en plantas de energía nuclear e instalaciones industriales. Su objetivo era espiar el programa nuclear de Irán, más específicamente sus centrifugadoras usadas para enriquecer uranio.

Altamente sofisticado, era un malware muy avanzado que utilizaba múltiples vulnerabilidades de día cero, lo que significa que explotaba fallos de seguridad previamente desconocidos. También utilizaba técnicas de evasión y camuflaje para pasar desapercibido, para terminar saboteando el programa nuclear. De hecho, consiguió causar daños significativos en las instalaciones de Irán.

Despertó preocupaciones en otros países, por lo que muchos investigadores de ciberseguridad estuvieron analizando este fenómeno para evitar que afectase a la a la industria a nivel mundial, ya que todos usan el software SCADA.

Grupo de financiación Knight Capital

Knight Capital era una firma de servicios financieros con sede en Estados Unidos que compraba y vendía acciones de gran valor en grandes cantidades en el mercado de valores global. Era el operador dominante en Estados Unidos, con una participación de aproximadamente el 17 por ciento en el NASDAQ. Pero todo esto iba a cambiar rápidamente el 1 de agosto de 2012, cuando cuando los sistemas informáticos de esta financiera comenzaron a operar automáticamente comprando y vendiendo rápidamente millones y millones de acciones entre cientos de accionistas durante 45 minutos.

Antes de que se detectase el problema y se detuviese el sistema, las pérdidas generados por este fallo ascendían a una cantidad neta de 440.000.000 de dólares, o unos 10 millones de dólares perdidos por minuto. ¿El motivo? Se había instalado incorrectamente un nuevo software de operaciones en uno de los ordenadores por un técnico, lo que causó el fallo y desestabilizó todo el mercado de valores durante un breve período. Tras este desastre, Knight Capital tuvo que ser adquirida por otra firma financiera, Getco, ya que la empresa simplemente carecía del dinero para continuar y tuvo que ser rescatada.

Explosión del Ariane 5

El cohete Ariane 5 fue muy popular en Europa, empleado por la ESA, y desarrollado de forma conjunta por 20 países europeos. La idea era crear un cohete eficiente, fiable, potente y adaptado a las necesidades actuales. Tras conseguir desarrollar este artefacto, el primer cohete completamente terminado se puso en la plataforma de lanzamiento para un vuelo inaugural en junio de 1996.

El cohete encendió los motores de su etapa central y sus gigantescos propulsores y se elevó al cielo, acelerando hacia arriba y comenzando a girar a una velocidad mucho mayor que su predecesor, el Ariane 4, como se esperaba. Lamentablemente, esto fue precisamente lo que causó el fallo del cohete. El ordenador interno y el software que monitorizaba la velocidad y controlaba la orientación a bordo, hizo que el sistema sufriese una excepción de hardware, por un problema de coma flotante de 64-bit que fue convertido en un entero de 16-bit. Eso hizo que se diera un giro brusco y se desintegrase, con una llamativa explosión en el aire.

¿Por qué? Porque se había reutilizado el sistema del Ariane 4, que no estaba preparado para esas velocidades, y al detectar estos valores tan altos se produjo el fallo informático…

Mars Climate Orbiter

El Mars Climate Orbiter fue una pequeña sonda espacial lanzada el 11 de diciembre de 1998 por la NASA. El objetivo de la misión era entrar en la órbita de Marte y estudiar la atmósfera del Planeta Rojo, proporcionando información valiosa sobre su clima y posibles cambios en la superficie.

El lanzamiento se desarrolló según lo previsto, y la sonda viajó hacia Marte aparentemente sin problemas. Sin embargo, el satélite artificial estaba tomando una trayectoria que terminaría con el fracaso de la misión. Los sistemas que operaban el navegador usaban unidades métricas y otros usaban unidades imperiales. Debido a este error de conversión, la configuración hizo que terminase entrando en la atmósfera del planeta y destruyéndose.

OVHcloud y el incendio de su centro de datos

OVHcloud fue ordenada a pagar 250.000 euros a dos clientes que perdieron datos cuando su centro de datos SBG2 en Estrasburgo se incendió en 2021. Las empresas, Bati Courtage y Bluepad, habían pagado a OVHcloud por servicios de copia de seguridad, pero estas copias de seguridad se almacenaron en el mismo centro de datos que los servidores activos, lo que resultó en la pérdida de datos.

El incendio en el centro de datos SBG2 de OVHcloud ocurrió en marzo de 2021, y se cree que fue causado por una falla eléctrica, pero con consecuencias catastróficas, perdiendo no solo los datos de esas dos empresas, también los de muchos otros clientes que confiaron en esta empresa cloud europea.

Los informes oficiales criticaron a OVHcloud por la falta de sistemas de prevención de incendios y una mala configuración en el diseño de su centro de datos.

El desastroso sistema de seguridad del NHS

Un ciberataque a gran escala bloqueó los sistemas informáticos de numerosos hospitales y centros médicos en Inglaterra, del NHS, lo que obligó a derivar ambulancias y pacientes de urgencias a otros centros y a cancelar visitas. Este ataque coincidió con otro en España. El ciberataque afectó al menos a 16 autoridades sanitarias locales, incluyendo hospitales, centros de salud y consultas dentales, y se cree que es parte de un ataque global que también afectó a otros países.

Los sistemas de salud en Inglaterra, se vieron afectados por un software malicioso conocido como Wanna Decryptor, un ransomware. Éste mostraba un mensaje de rescate en las pantallas de los trabajadores de la salud, solicitando un pago para recuperar archivos. No se tiene constancia de que los historiales clínicos de los pacientes hayan quedado comprometidos por este fallo de seguridad.

Efecto 2000

El bug Y2K, o Efecto 2000, como se conoció en España, era una gran preocupación en la época, ya que se suponía que los sistemas informáticos de todo el mundo no podrían manejar fechas tras el 31 de diciembre de 1999, lo que causaría que los sistemas se volviesen locos. Para solventar esto, muchos desarrolladores trabajaron en sistemas críticos para actualizarlos, tanto de bancos, como de aerolíneas, proveedores de energía, etc. Al final, el impacto no fue tan apocalíptico como se esperaba.

No causó demasiados problemas en la vida real, ya que la mayoría de los sistemas hicieron ajustes con anticipación. Sin embargo, el miedo causado por las posibles consecuencias a lo largo de 1999 costó miles de millones de dólares en planificación de contingencia y preparativos, con instituciones, negocios e incluso familias esperando lo peor.

Explosión en las tuberías de gas soviéticas

Otro de los fallos informáticos más dañinos de la historia fue el que hizo explotar un gasoducto soviético en 1982. En este caso no fue un error, sino que fue intencionado. Ya que fue un ciberataque llevado a cabo por la CIA.

En pleno apogeo de las tensiones de la Guerra Fría entre Estados Unidos y la URSS, el gobierno soviético construyó un gran sistema de tubos de gas que debían funcionar con un software de control avanzado y automatizado. Pero el software era de una empresa canadiense, y los rusos planearon un ataque para robarlo.

Según los informes, la CIA recibió información y comenzó a planear una operación de contraterrorismo. Trabajaron con los canadienses para insertar deliberadamente errores en el software, para que el gasoducto fallase. La infraestructura, que había costado decenas de millones en su construcción, terminaría explotando…

Los fallos en la Terminal 5 de Heathrow

En la Terminal 5 del aeropuerto de Heathrow, los vuelos se cancelaron como por arte de magia, y el sistema no sabía dónde estaba el equipaje de los pasajeros afectados. Esto ocurriría en marzo de 2008, y todo por un software defectuoso.

El nuevo sistema de software del aeropuerto funcionó bien durante el periodo de pruebas, pero falló de forma estrepitosa cuando se empleó en la vida real. Esto causó grandes interrupciones, con miles de maletas perdidas o enviadas a destinos equivocados. Y, según la British Airways, también hubo problemas en la red inalámbrica que hicieron que los siguientes 10 días perdieran unas 42.000 maletas y se cancelaran más de 500 vuelos, con un coste de más de 16 millones de libras esterlinas.

El fallo del software de EDS (Electronic Data Systems)

En 2004 el gobierno de Reino Unido introdujo un nuevo sistema de software para la Agencia de Manutención de Menores o CSA, por sus siglas en inglés. El software desarrollado por la empresa tejana EDS se llamó CS2, y tan pronto como se puso en funcionamiento comenzó con problemas. El diseño era defectuoso, y esta mala implementación haría que se produjesen nada menos que unos 3000 fallos a la semana.

Lo que iba a ser un sistema que costaría unos 450 millones de libras, terminó costando un estimado de £768 millones en total. EDS tampoco se fue de rositas, la compañía de Texas anunció una pérdida de $153 millones en sus resultados financieros posteriores.

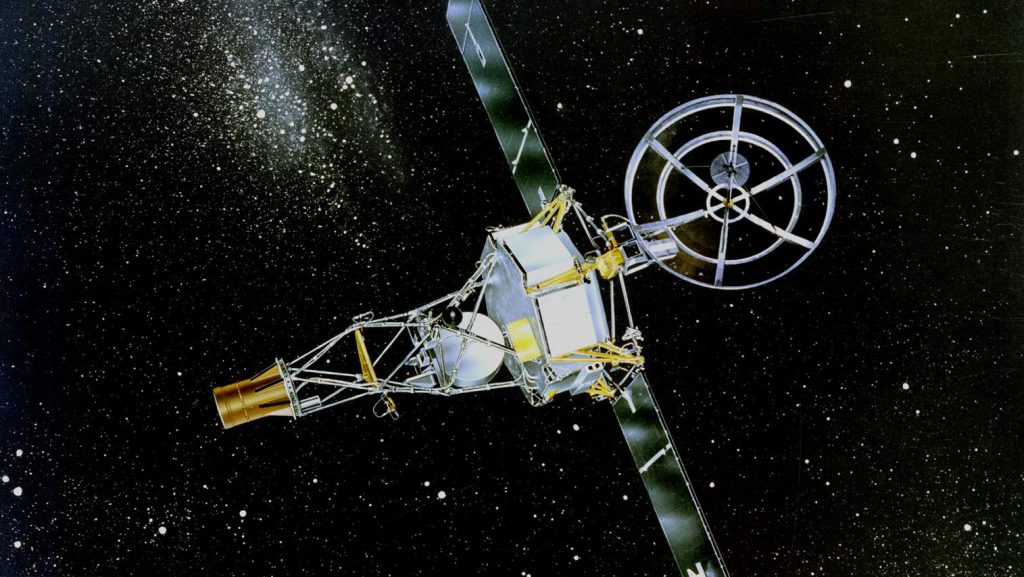

Los fallos de la nave espacial Mariner 1

Otro de los fallos informáticos que no se pueden olvidar fácilmente es el de la NASA, en su misión espacial no tripulada para recopilar información de Venus. Pero eso era la teoría, la práctica resultó muy diferente.

La sonda espacial Mariner 1 apenas salió de Cabo Cañaveral antes de que el cohete se desviara peligrosamente de su rumbo. Preocupados de que el cohete se dirigiera hacia un aterrizaje forzoso en la Tierra, los ingenieros de la NASA emitieron una orden de autodestrucción 290 segundos después del lanzamiento.

Una investigación reveló que la causa fue un error de software muy simple. Se omitió un guion en una línea de código, lo que significó que se enviaron señales de orientación incorrectas a la nave espacial. El costo total de la omisión se informó en más de 18 millones de dólares en esa época…

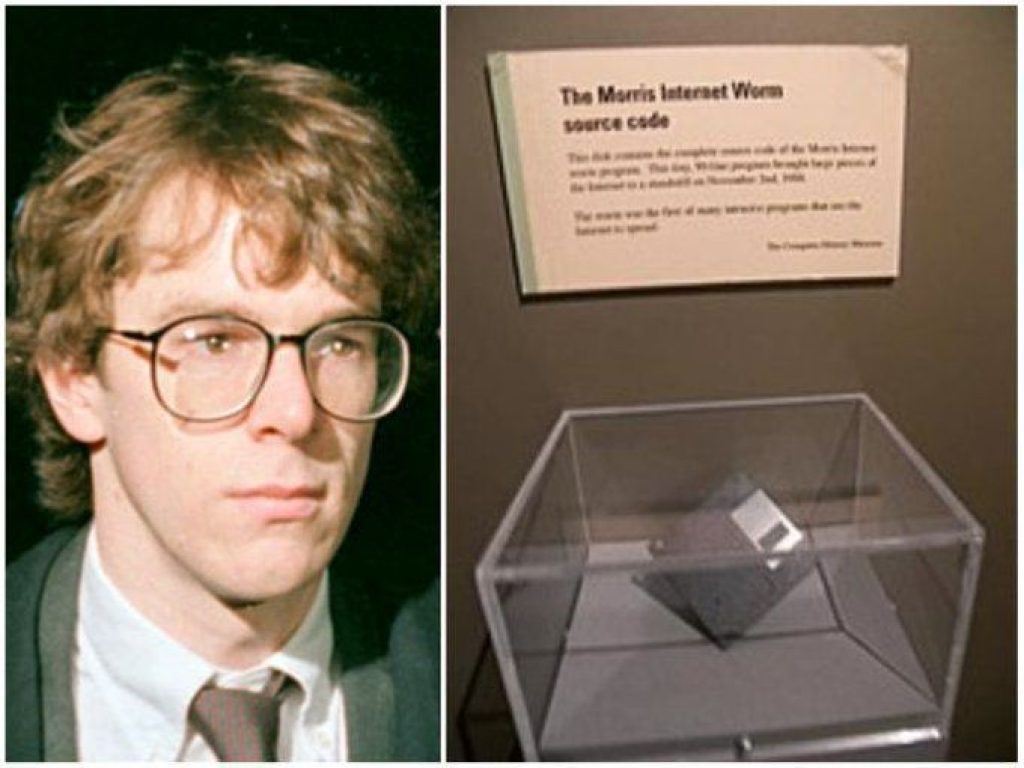

El gusano informático Morris

El siguiente fue otro de esos errores realmente costosos para muchas grandes empresas y organizaciones gubernamentales. Sucedió en 1988, cuando un estudiante de la Universidad de Cornell creó un gusano conocido como Morris como un experimento. Pero por error terminó propagándose exponencialmente, bloqueando los sistemas afectados por un error de codificación.

Este evento sería el primer virus informático infeccioso, ya que los equipos afectados estaban conectados por una red muy primitiva, una versión temperana de lo que hoy conocemos como Internet. Por este motivo, Robert Tappan Morris sería condenado por piratería y multado con 10.000 dólares, mucho menos de los estragos causados por el gusano, que se estimaron en 10 millones.

Actualmente Morris es profesor en el MIT, y el código fuente de su malware se conserva como una parte de la historia en un disquete en el museo de la Universidad de Boston.

Millones de Bitcoin perdidos…

Mt. Gox fue el mayor sistema de intercambio de Bitcoin del mundo en la década de 2010, hasta que sufrió un error de software que resultó fatal en 2011. Estos fallos hicieron que las transacciones no se realizasen, lo que supuso 1.5 millones de bitcoins perdidos.

Pero los problemas de Mt. Gox no terminaron ahí ya que, en 2014, perdieron más de 850.,000 BTCs en un ataque informático, esta vez. En este caso se recuperaron alrededor de 200.000 bitcoins, pero la pérdida financiera seguía siendo muy grande…

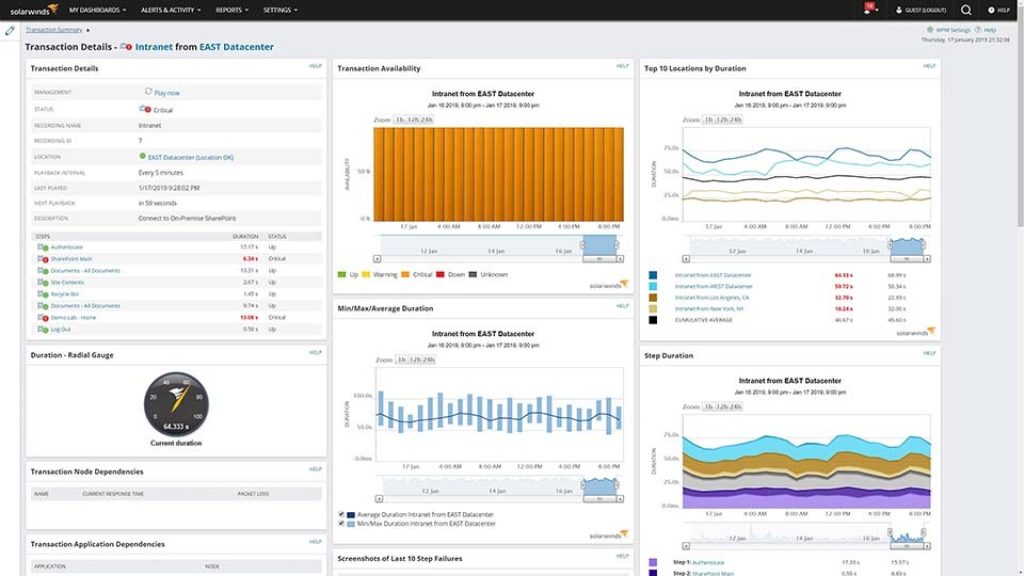

El ataque a SolarWinds

El ataque a SolarWinds, que se dio a conocer el 13 de diciembre de 2021, ha generado una gran preocupación debido a la importancia de sus clientes, que son grandes centros de datos que manejan datos muy numerosos e importantes. De hecho, entre los perjudicados en este ataque está Microsoft, que tuvo código fuente de multitud de software filtrado.

Como sabrás, SolarWinds es la empresa fabricante de Orion, un software utilizado por alrededor de 33.000 clientes, incluyendo empresas de la lista Fortune 500 y agencias gubernamentales de EE. UU., como la NASA, las fuerzas aéreas o el Pentágono. Orion es una plataforma de administración y monitorización de infraestructura para servidores.

El ataque se introdujo a través de una vulnerabilidad en la actualización de Orion en marzo. Algo que dejó impactado al mundo de la informática, y ciberseguridad, generando grandes titulares en ese año. Quizás se deberían haber pensado 2 veces decir que el software de código abierto era un problema, puesto que el suyo propietario resultó en un ataque sin precedentes…

Los sistemas de la NASA y el ejército de EE.UU. sin contraseña…

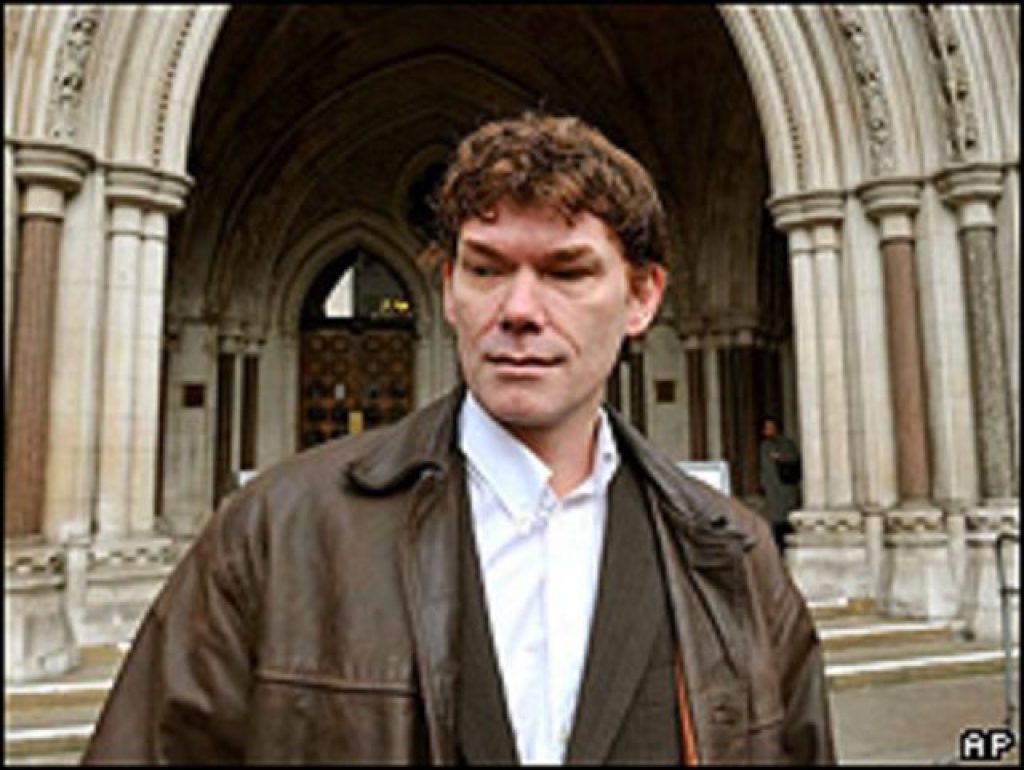

Y, para finalizar, pero no menos importante, tenemos la historia de un peluquero llamado Gary McKinnon. Este británico también hacía sus pinitos en la ciberseguridad, además de cortar el pelo a sus clientes. Una obsesión por saber si existía la vida extraterrestre y los OVNIS hizo que decidiera atacar sistemas informáticos de la NASA y otros militares de Estados Unidos. La idea era encontrar evidencias de extraterrestres.

Durante su incursión en las redes de la NASA y las fuerzas militares de los Estados Unidos entre febrero de 2001 y marzo de 2002, McKinnon afirma haber descubierto un documento titulado «oficiales no terrestres». Este archivo de Excel contenía rangos y nombres de individuos desconocidos, y otra hoja incluía tablas sobre «transferencias de material entre naves».

McKinnon logró acceder a estos documentos secretos utilizando un programa llamado Landsearch escrito por él mismo en lenguaje Perl, y que y exploró archivos y carpetas en todas las máquinas una vez obtuvo el control del dominio, ya que el error de estas entidades fue garrafal, al no tenerlos protegidos con contraseña. Esto hizo que estas entidades perdieran muchos millones de dólares.

Después de su arresto en 2002, se desató una prolongada controversia legal sobre su extradición a los Estados Unidos, donde enfrentaría cargos por la violación de datos y podría haber sido condenado a hasta 60 años de prisión. Sin embargo, en 2012, el Reino Unido decidió no extraditarlo debido a preocupaciones sobre su salud mental y sus derechos humanos, citando su diagnóstico de síndrome de Asperger y depresión…