- OpenSSL es una biblioteca criptográfica omnipresente, por lo que sus vulnerabilidades afectan a multitud de productos y servicios.

- CVE-2025-15467 y otras once vulnerabilidades descubiertas, varias presentes desde hace décadas, evidencian riesgos graves de DoS y posible RCE.

- La mitigación exige inventario preciso, actualización a versiones parcheadas y gestión de parches coordinada con fabricantes como Fortinet.

- La combinación de inteligencia artificial, feeds de amenazas y experiencia humana permite una defensa más proactiva frente a fallos en OpenSSL.

En los últimos tiempos la comunidad de ciberseguridad no gana para sustos. Cuando muchas organizaciones todavía estaban lidiando con el zero‑day de Microsoft Office identificado como CVE-2026-21509, saltó otra alerta seria: un nuevo fallo crítico en OpenSSL capaz de provocar denegación de servicio y, en ciertos escenarios, incluso ejecución remota de código. Todo ello en una biblioteca que está incrustada en medio planeta.

Esta situación ha puesto bajo los focos tanto a OpenSSL y sus vulnerabilidades como a la forma en la que las empresas gestionan el software de terceros. Hablamos de una pieza de código abierto omnipresente en servidores web, VPN, soluciones de seguridad, productos Fortinet, aplicaciones de escritorio y un largo etcétera, donde un fallo puntual puede transformarse en un problema masivo si no se actúa con rapidez y método.

Qué es OpenSSL y por qué sus vulnerabilidades son tan delicadas

OpenSSL es una biblioteca criptográfica de código abierto que implementa los protocolos SSL y TLS, además de multitud de primitivas criptográficas. Se utiliza para proteger comunicaciones en navegadores, servidores web, VPN, servidores de correo, aplicaciones empresariales, dispositivos de seguridad de fabricantes como Fortinet y un sinfín de servicios conectados.

Su grado de adopción hace que cualquier vulnerabilidad en OpenSSL tenga un impacto transversal: no se limita a una sola aplicación, sino que se propaga a todos los productos que integran la biblioteca vulnerable. Esto incluye desde sencillas herramientas de escritorio hasta firewalls de nueva generación, pasarelas VPN o servicios críticos expuestos a Internet.

Los datos del Informe OSSRA 2025 son bastante claros: alrededor del 86% de las bases de código comerciales analizadas incluían componentes de código abierto vulnerables, y en el 81% de los casos esas vulnerabilidades eran de criticidad alta o crítica. OpenSSL está entre los sospechosos habituales porque se usa como bloque básico para añadir cifrado sin reinventar la rueda.

Esta dependencia masiva implica que un fallo en la biblioteca puede afectar a la disponibilidad, integridad y confidencialidad de infinidad de sistemas al mismo tiempo. Por eso, cuando aparece un CVE relevante en OpenSSL, los equipos de seguridad tienen que reaccionar con bastante más prisa de la habitual.

Análisis técnico de la vulnerabilidad CVE-2025-15467

Uno de los fallos más serios detectados últimamente es CVE-2025-15467, catalogado como de severidad alta. Se trata de un desbordamiento de búfer en la pila durante el procesamiento de estructuras CMS AuthEnvelopedData que utilizan cifrados AEAD, como por ejemplo AES-GCM, dentro de la biblioteca criptográfica de OpenSSL.

Según el aviso oficial de OpenSSL publicado el 27 de enero, el problema reside en cómo se maneja el Initialization Vector (IV) codificado en ASN.1 dentro de estas estructuras CMS. Durante el análisis de un mensaje manipulado, el IV se copia a un búfer de tamaño fijo en la pila sin comprobar adecuadamente que la longitud del dato encaje con el tamaño reservado en memoria.

Si un atacante construye un mensaje CMS especialmente diseñado con un IV sobredimensionado, puede provocar una escritura fuera de límites en la pila incluso antes de que se realicen las comprobaciones de autenticación o del tag de integridad. Esa condición abre la puerta a una denegación de servicio por caída del proceso, y en ciertos entornos podría escalar hasta permitir ejecución remota de código.

Esta vulnerabilidad afecta a todas las versiones de OpenSSL desde la 3.0 hasta la 3.6. Las ramas antiguas 1.1.1 y 1.0.2, por extraño que parezca, no se ven impactadas por este error concreto. Para mitigar el problema, el proyecto OpenSSL publicó versiones corregidas: 3.6.1, 3.5.5, 3.4.4, 3.3.6 y 3.0.19, a las que se recomienda actualizar cuanto antes según la rama que esté utilizando cada organización.

Lo realmente preocupante en este caso es que el desbordamiento ocurre antes de autenticar el contenido, de modo que el atacante no necesita disponer de claves válidas ni tener éxito en ningún mecanismo de autenticación previo. Simplemente basta con que la aplicación procese un contenido CMS o PKCS#7 malicioso con cifrados AEAD para quedar potencialmente expuesta.

Cualquier servicio que gestione datos CMS o PKCS#7 no confiables, como por ejemplo implementaciones de S/MIME AuthEnvelopedData con AES-GCM, puede estar en riesgo. Dependiendo de las protecciones de compilador y de la plataforma (canarios de pila, ASLR, etc.), la explotación podría resultar más o menos compleja, pero el tipo de fallo reduce notablemente la barrera de entrada para un atacante decidido.

Otras vulnerabilidades recientes en OpenSSL descubiertas con IA

Más allá de CVE-2025-15467, una de las novedades más llamativas ha sido el uso de un analizador de código autónomo basado en IA por parte del equipo de seguridad de AISLE. En agosto de 2025, este sistema se empleó para revisar en profundidad la base de código de OpenSSL con el objetivo de descubrir fallos de seguridad que hubieran pasado desapercibidos durante años.

La investigación, realizada casi íntegramente con apoyo de inteligencia artificial, arrojó un resultado contundente: se identificaron 12 vulnerabilidades distintas en OpenSSL, con diferentes niveles de severidad y repartidas en ocho subsistemas, incluyendo componentes relacionados con CMS, QUIC y PKCS#12, entre otros.

Entre ellas se encuentra nuevamente CVE-2025-15467, clasificada como vulnerabilidad de gravedad alta por el posible impacto de ejecución remota de código. Pero el informe también destaca una vulnerabilidad considerada moderada: CVE-2025-11187, asociada a la validación incorrecta del parámetro PBMAC1 en PKCS#12, que puede dar lugar igualmente a un desbordamiento de búfer basado en la pila.

El resto del conjunto lo conforman diez fallos de gravedad baja, entre los que se incluyen:

- CVE-2025-15468: bloqueo en el manejo del cifrado del protocolo QUIC.

- CVE-2025-15469: truncamiento silencioso que afecta a algoritmos de firma poscuánticos (ML-DSA).

- CVE-2025-66199: agotamiento de memoria mediante compresión de certificados en TLS 1.3.

- CVE-2025-68160: corrupción de memoria en el almacenamiento en búfer de línea, presente desde OpenSSL 1.0.2.

- CVE-2025-69418: fallo de cifrado en modo OCB en rutas aceleradas por hardware.

- CVE-2025-69419: corrupción de memoria en la codificación de caracteres PKCS#12.

- CVE-2025-69420: bloqueo durante la verificación de respuestas de marca de tiempo.

- CVE-2025-69421: bloqueo en el proceso de descifrado PKCS#12.

- CVE-2026-22795: bloqueo al analizar estructuras PKCS#12 mal formadas.

- CVE-2026-22796: bloqueo en la verificación de firmas PKCS#7, también con impacto en código heredado desde OpenSSL 1.0.2.

Lo más llamativo es que algunas de estas vulnerabilidades llevaban presentes en el código desde finales de los 90, literalmente décadas sin ser detectadas. AISLE utiliza este hecho para subrayar una realidad incómoda: por muy buenos que sean los equipos de desarrollo y auditoría, los humanos tienen límites de tiempo, atención y rendimiento, mientras que una IA bien especializada puede escanear enormes volúmenes de código de forma continua y con un nivel de detalle difícil de igualar.

Ahora bien, el mensaje de AISLE no es que la inteligencia artificial vaya a reemplazar a los desarrolladores humanos. De hecho, para corregir y mitigar los fallos descubiertos ha hecho falta que el equipo de OpenSSL, con conocimiento profundo de la base de código, diseñara las soluciones. Donde la IA marca la diferencia es en acortar drásticamente los tiempos de búsqueda y análisis de problemas de seguridad.

Impacto en productos Fortinet y otras soluciones basadas en OpenSSL

Un aspecto crítico de estos fallos es su impacto en dispositivos y soluciones comerciales que integran OpenSSL. Fortinet, por ejemplo, incorpora esta biblioteca en múltiples productos de seguridad perimetral, firewalls, soluciones VPN y otros equipos que suelen ocupar posiciones clave en la infraestructura de red de las organizaciones.

Cuando una vulnerabilidad como el desbordamiento de búfer de pila afectado por un CVE de alta gravedad alcanza a estos dispositivos, el riesgo se multiplica. Un atacante remoto podría provocar una denegación de servicio dejándolos fuera de juego o, bajo ciertas condiciones muy concretas, lograr ejecución de código arbitrario en el dispositivo.

El problema no se queda en el equipo comprometido: si un firewall, una pasarela VPN o un dispositivo de protección perimetral cae o es tomado por un atacante, toda la red corporativa protegida queda potencialmente expuesta. De ahí que los avisos de seguridad de fabricantes como Fortinet sobre vulnerabilidades derivadas de OpenSSL tengan tanta repercusión.

Para las organizaciones, la explotación de estas vulnerabilidades puede traducirse en interrupciones del servicio, pérdida de disponibilidad, fuga de información o accesos no autorizados. Por eso, mantener un inventario actualizado de productos que integran OpenSSL y seguir las recomendaciones de los fabricantes no es una opción, sino una necesidad permanente.

Gestión de vulnerabilidades y recomendaciones prácticas

Ante vulnerabilidades en OpenSSL, las organizaciones deben aplicar un enfoque ordenado de gestión de vulnerabilidades y parches. No se trata solo de actualizar a lo loco, sino de saber qué se tiene, dónde está y qué versiones están afectadas para priorizar adecuadamente el esfuerzo.

Entre las medidas más importantes a adoptar destacan las siguientes:

- Identificar los sistemas y aplicaciones que utilizan OpenSSL, ya sean servidores, dispositivos de red, aplicaciones de escritorio o servicios en la nube.

- Verificar la versión exacta instalada de OpenSSL (o el componente que lo integra) y contrastarla con las versiones vulnerables indicadas en los avisos de seguridad.

- Aplicar las actualizaciones de seguridad publicadas por los fabricantes o por el propio proyecto OpenSSL, asegurándose de usar las ramas parcheadas (3.6.1, 3.5.5, 3.4.4, 3.3.6 o 3.0.19 según el caso).

- Reiniciar los servicios o equipos afectados tras la actualización para que los cambios entren realmente en vigor.

- Revisar la exposición a datos no confiables de servicios que procesan CMS, PKCS#7 o PKCS#12 y limitarla cuando sea posible.

- Monitorizar de forma continua los sistemas afectados para detectar comportamientos anómalos que puedan indicar intentos de explotación.

En el ámbito de la administración pública y otras entidades reguladas, estas acciones también encajan con los principios del Esquema Nacional de Seguridad en cuanto a protección de sistemas, gestión de cambios y prevención de incidentes. La aplicación oportuna de parches es una de las piezas clave para cumplir requisitos normativos y reducir la superficie de ataque.

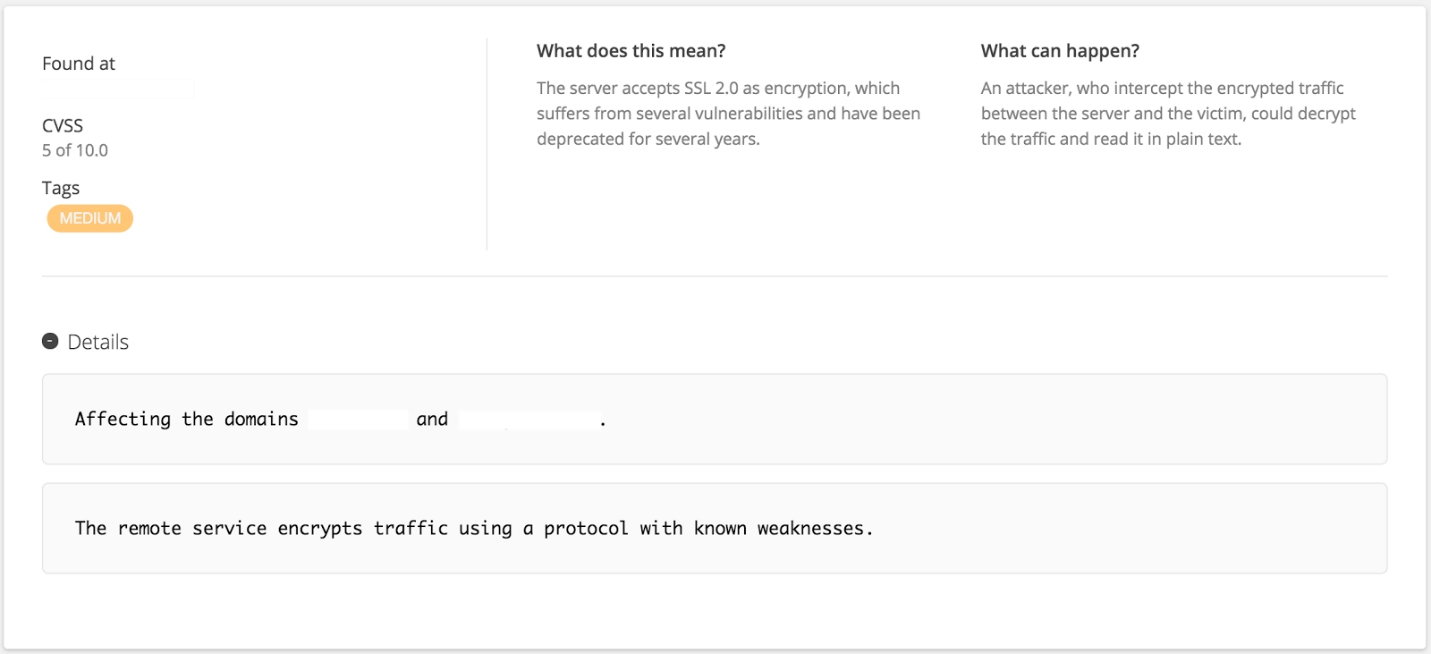

En paralelo, es habitual que surja la duda sobre si una recomendación de seguridad en una plataforma de gestión de vulnerabilidades se va a cerrar sola o se quedará ahí eternamente. En general, hasta que el motor de escaneo compruebe de nuevo que la versión vulnerable ha sido sustituida o mitigada, la alerta seguirá apareciendo. Por eso, es importante seguir las instrucciones concretas de cada herramienta, localizar la aplicación raíz de cada ruta (por ejemplo, el ejecutable principal de Zoom, Paint u otras apps) y aplicar la solución sugerida.

Herramientas de detección y defensa proactiva: SOC, IA y reglas listas para usar

Para estar un paso por delante de vulnerabilidades como las de OpenSSL, muchas organizaciones se apoyan en plataformas especializadas de detección de amenazas y gestión de reglas. Un ejemplo son los feeds globales de amenazas activas, que proporcionan inteligencia de detección en tiempo real y contenidos listos para usar frente a riesgos emergentes, incluidos los derivados de software de código abierto.

Este tipo de plataformas suelen ofrecer una biblioteca centralizada donde se pueden filtrar detecciones por CVE, generar búsquedas específicas en función del entorno y desplegar reglas sobre múltiples tipos de tecnologías: SIEM, EDR o data lakes. Además, las detecciones se suelen mapear al marco MITRE ATT&CK, lo que facilita entender el comportamiento de los atacantes y encajar cada alerta dentro de tácticas y técnicas bien definidas.

Normalmente, cada regla va acompañada de enlaces a inteligencia de amenazas (CTI), cronologías de ataque documentadas, recomendaciones de auditoría y pautas de triaje para que los equipos del SOC puedan priorizar y responder con rapidez. Esto se vuelve especialmente útil cuando aparecen CVE de alta severidad que afectan a componentes tan extendidos como OpenSSL.

Por otra parte, soluciones basadas en IA como Uncoder AI permiten acelerar enormemente los flujos de trabajo de ingeniería de detección. A partir de informes de amenazas sin estructurar, estas herramientas pueden generar algoritmos de detección, predecir etiquetas ATT&CK relevantes, optimizar consultas y traducirlas entre diferentes lenguajes propios de plataformas SIEM, EDR y data lakes, reduciendo el tiempo desde que se publica un CVE hasta que se dispone de reglas eficaces en producción.

El papel de la IA en la búsqueda de vulnerabilidades y la colaboración humano-máquina

La irrupción de la IA en seguridad no se limita al marketing: ya se está utilizando en proyectos reales, como el mencionado analizador autónomo de código que ha sacado a la luz 12 vulnerabilidades de OpenSSL, algunas presentes desde 1998. Esto ha encendido el debate sobre hasta qué punto la IA puede sustituir o complementar el trabajo de los analistas humanos.

Las críticas habituales a la inteligencia artificial mencionan su tendencia a alucinar resultados o cometer errores cuando se sale del contexto para el que ha sido entrenada. Sin embargo, cuando se diseña como un agente especializado, con límites claros y un dominio muy acotado (por ejemplo, buscar patrones de memoria peligrosos en código C), el margen de equivocación se reduce bastante.

Desde AISLE insisten en que el objetivo no es que la IA deje sin trabajo a los investigadores, sino que compense las limitaciones humanas: horarios, fatiga, falta de concentración, presión de plazos, etc. Una máquina puede analizar repositorios enormes de código a la misma velocidad y con el mismo nivel de atención las 24 horas del día, algo que ningún equipo humano puede igualar sin descanso.

Aun así, la experiencia de la revisión de OpenSSL demuestra que la IA sigue necesitando una colaboración estrecha con los equipos de desarrollo. Los ingenieros humanos han sido quienes han entendido el contexto de cada fallo, han decidido cómo corregirlo sin introducir regresiones y han preparado las mitigaciones necesarias. La combinación de IA para la detección y humanos para el diseño de soluciones parece, a día de hoy, el enfoque más realista y eficaz.

En este escenario, reforzar una estrategia de ciberseguridad proactiva y basada en zero trust se vuelve imprescindible. Aprovechar suites completas de productos orientadas a defensa empresarial, respaldadas por analistas experimentados e inteligencia artificial, permite a las organizaciones preparar sus defensas a escala y adaptarse rápidamente a nuevas vulnerabilidades en componentes de código abierto como OpenSSL.

Todo este conjunto de incidentes, desde CVE-2025-15467 hasta las múltiples vulnerabilidades descubiertas con IA y su impacto en productos como los de Fortinet, deja claro que OpenSSL sigue siendo un componente crítico cuya seguridad afecta directamente a la estabilidad de Internet y de las redes corporativas. Mantener versiones actualizadas, disponer de visibilidad sobre qué sistemas lo usan, integrar una buena gestión de parches y apoyarse en inteligencia de amenazas y herramientas de automatización marca la diferencia entre sufrir un incidente grave o quedarse en una simple tarea de mantenimiento bien gestionada.