La seguridad de los sistemas informáticos depende en gran medida de componentes tan fundamentales como la placa base. Sin embargo, una serie de descubrimientos recientes ha puesto en jaque la tranquilidad de usuarios y empresas que confían en la marca Gigabyte, al detectarse vulnerabilidades críticas en el firmware UEFI de cientos de modelos de sus placas. Este tipo de amenazas, que atacan la capa más baja del hardware, pueden tener consecuencias devastadoras al permitir la instalación de malware persistente, invisible y extremadamente difícil de eliminar.

En este artículo te explicamos con detalle en qué consisten estas vulnerabilidades detectadas en las placas base Gigabyte, cómo pueden afectarte, qué modelos están en peligro, los riesgos reales y cuáles son las recomendaciones para proteger tu equipo. Toda la información se basa en una recopilación exhaustiva de lo que han reportado expertos en seguridad y medios tecnológicos de referencia, utilizando un lenguaje claro, cercano y adaptado a usuarios de España.

¿Qué tipo de vulnerabilidad afecta a las placas base Gigabyte?

El fallo en cuestión reside en el firmware UEFI de numerosas placas base Gigabyte, permitiendo que un atacante con privilegios de administrador (local o remoto) pueda ejecutar código arbitrario a nivel de sistema, comprometiendo el arranque y la integridad del equipo. Esta vulnerabilidad permite la instalación de malware del tipo bootkit o rootkit directamente en el arranque del sistema, que se ejecuta antes incluso del propio sistema operativo y es capaz de sobrevivir a borrados de disco o reinstalaciones de Windows. El software malicioso puede permanecer completamente oculto y pasar inadvertido para los antivirus convencionales, dificultando enormemente su erradicación.

El problema principal se origina en cuatro errores graves en el código de referencia proporcionado por American Megatrends (AMI) a los fabricantes, que Gigabyte adaptó pero cuyas correcciones de seguridad no llegaron a todos los usuarios finales. Estos errores afectan a manejadores de interrupción del modo de gestión del sistema (SMI), abriendo la puerta a la ejecución de código malicioso y la manipulación de la propia memoria RAM del sistema.

¿Cuántos modelos están afectados y qué sistemas corren peligro?

Las estimaciones más recientes hablan de entre 240 y más de 400 modelos de placas base Gigabyte afectados, tanto para procesadores Intel como AMD. Para Intel, el alcance incluye placas con chipsets de la sexta a la undécima generación, mientras que para AMD los modelos abarcan desde las B550, X570 y otras placas basadas en arquitecturas Zen 2 a Zen 4. Esto supone que millones de dispositivos pueden estar expuestos a este tipo de ataque silencioso.

Algunos análisis técnicos y comunicados de la propia compañía han indicado que ciertas vulnerabilidades solo afectan a modelos Intel, aunque otras investigaciones han detectado también fallos en placas AMD recientes. Por tanto, si tienes una placa Gigabyte, deberías comprobar si tu modelo figura entre los vulnerables, independientemente del tipo de procesador.

¿Cómo actúa exactamente la amenaza en el firmware?

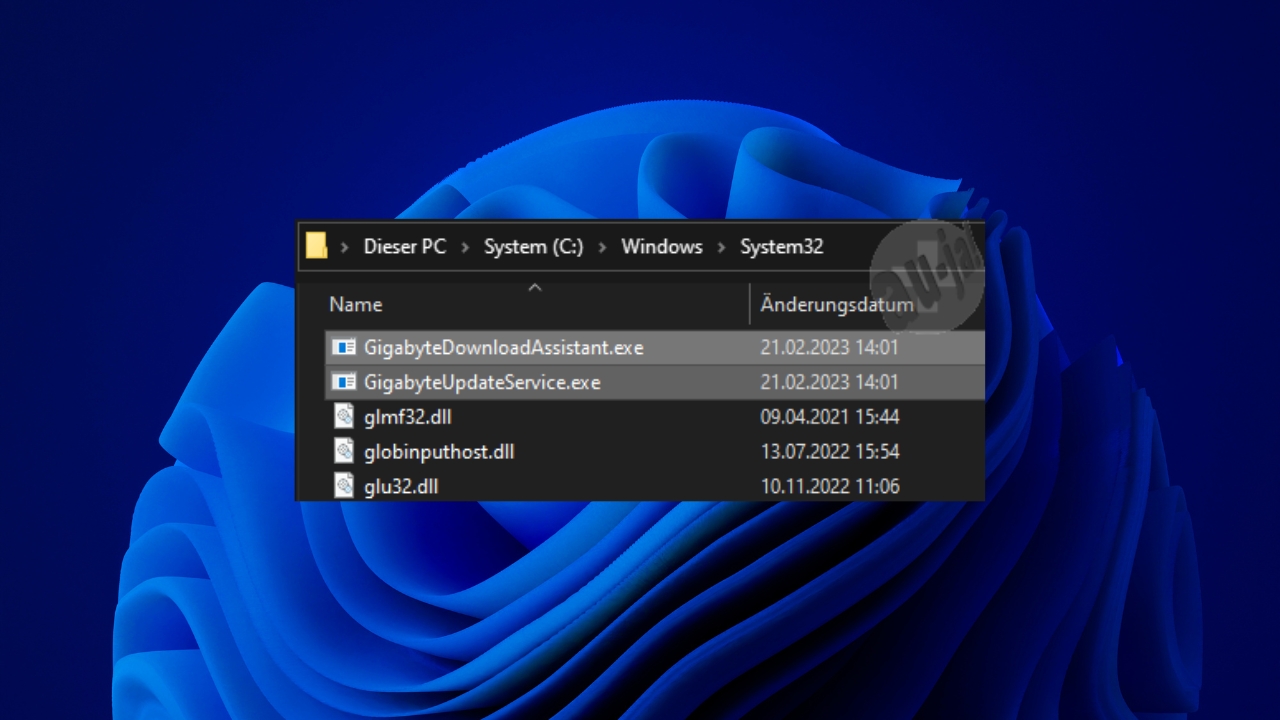

El mecanismo de ataque detectado es especialmente sofisticado porque aprovecha la funcionalidad legítima de actualizaciones automáticas implementada por Gigabyte en su firmware. La firma de ciberseguridad Eclypsium fue quien descubrió que el firmware UEFI de Gigabyte incluye un ejecutable nativo de Windows (GigabyteUpdateService.exe), que es desplegado automáticamente en la ruta de sistema cada vez que el equipo arranca. Este ejecutable actúa como una utilidad de actualización, pero su procedimiento para descargar software adicional resulta extremadamente inseguro.

La descarga e instalación de componentes se realiza utilizando el protocolo HTTP sin cifrado y, aunque algunas opciones permiten HTTPS, no se verifica de manera adecuada el certificado del servidor remoto. Esto expone al sistema a ataques de intermediario (MITM), especialmente si el tráfico pasa por redes comprometidas o manipuladas, permitiendo que un atacante pueda suplantar la descarga y colar malware camuflado con facilidad.

Además, el ejecutable puede instalarse como un servicio de Windows que se inicia automáticamente, quedando oculto al usuario y facilitando la persistencia del software malicioso en el equipo.

¿Por qué estos fallos son tan peligrosos?

La gravedad de la situación radica en que el malware que pueda instalarse a través de este vector opera a nivel de firmware, por debajo incluso del sistema operativo y de las medidas habituales de seguridad. Esto implica que ni la reinstalación de Windows, el formateo de discos ni los antivirus convencionales podrán eliminar el malware, ya que residiría en el propio chip de la placa base.

Entre los riesgos más importantes se encuentran:

- Robo de información sensible y credenciales incluso antes de que Windows cargue alguna medida de protección.

- Control remoto completo del equipo, permitiendo a un atacante acceder desde el arranque.

- Persistencia del malware tras reinstalaciones o cambios de disco duro.

- Amenaza para redes empresariales y entornos críticos, facilitando espionaje y movimientos laterales en infraestructuras complejas.

Vulnerabilidades concretas: CVE y técnicas usadas

Cuatro vulnerabilidades críticas han sido reportadas, todas con un nivel de gravedad alto (puntuación de 8,2 sobre 10 en la escala CVSS):

- CVE-2025-7029: Escalada de privilegios en SMM a través de OverClockSmiHandler.

- CVE-2025-7028: Acceso indebido a la RAM de administración del sistema (SMRAM), permitiendo la instalación de malware.

- CVE-2025-7027: Riesgo de modificación del firmware mediante escritura arbitraria en la SMRAM.

- CVE-2025-7026: Posibilidad de ejecutar archivos arbitrarios y escalar privilegios en SMM.

Estos métodos han sido utilizados por grupos de amenazas avanzadas (APT) para implantar rootkits y bootkits invisibles en sistemas de alto valor, como LoJax, MosaicRegressor, MoonBounce, entre otros.

Cómo saber si tu placa base Gigabyte está en riesgo

La forma más fiable de verificar si tu dispositivo es vulnerable es consultar la página oficial de soporte de Gigabyte, localizar el modelo exacto de tu placa base y buscar si hay una actualización de firmware/UEFI que incluya la corrección de estas fallas de seguridad. Si la placa es compatible y soportada, probablemente ya exista una actualización para mitigar el problema.

También existen utilidades desarrolladas por universidades o departamentos de IT, como una herramienta que compara el modelo de placa instalada y verifica si el archivo «GigabyteUpdateService.exe» está presente, facilitando así una evaluación inicial.

Soluciones y recomendaciones para proteger tu sistema

Lo más recomendable para protegerte es actualizar el firmware (BIOS/UEFI) a la versión más reciente disponible en la web oficial de Gigabyte. El proceso se realiza generalmente con la utilidad Q-Flash, accesible desde la BIOS. Es fundamental seguir las instrucciones y no interrumpir la actualización para evitar daños.

En modelos antiguos que no reciben soporte, el riesgo persiste y se recomienda extremar medidas de seguridad:

- Desactivar la función de «Descarga e instalación del centro de aplicaciones» en BIOS/UEFI.

- Configurar una contraseña en la BIOS para controlar cambios no autorizados.

- Bloquear en el firewall las direcciones inseguras conocidas por Gigabyte, como «http://mb.download.gigabyte.com/FileList/Swhttp/LiveUpdate4».

- Monitorizar archivos sospechosos en %SystemRoot%\system32, especialmente aquellos relacionados con GigabyteUpdateService.exe.

- Aplicar políticas de seguridad estrictas, particularmente en entornos empresariales.

¿Qué ocurre si tu placa está en el fin de su vida útil y no hay actualización?

Gigabyte ha señalado que los modelos más antiguos sin soporte oficial pueden no recibir parches de seguridad, por lo cual el riesgo continúa presente y la mejor opción es reemplazar el hardware por uno más moderno y seguro.

¿Cuáles son los riesgos para empresas y cadenas de suministro?

Los atacantes buscan cada vez más vulnerabilidades que les permitan comprometer la cadena de suministro y mantener accesos sigilosos y persistentes. La presencia de estas fallas en el firmware puede facilitar que un equipo infectado ponga en riesgo toda una red, robe información sensible o interrumpa servicios críticos, especialmente en entornos corporativos.

El uso del ejecutable incrustado que puede descargar y ejecutar código sin control favorece que actores sofisticados oculten sus actividades y compliquen labores de detección y análisis forense.

¿Cómo están respondiendo Gigabyte y la industria?

Desde que se conocieron estos fallos, Gigabyte ha publicado actualizaciones de firmware para los modelos afectados y recomienda aplicar las correcciones lo antes posible. Además, se han divulgado guías para desactivar funciones peligrosas en UEFI y para verificar la integridad del sistema.

Los expertos alertan sobre la poca frecuencia con la que los usuarios finales actualizan el firmware, por lo que recomiendan estar atentos a las noticias y actuar con prontitud si existe riesgo en tu equipo.

¿Qué aprendemos de este incidente? Consejos prácticos y advertencias

Este caso demuestra que incluso componentes básicos y considerados seguros pueden presentar vulnerabilidades críticas. Es esencial realizar actualizaciones periódicas tanto del sistema operativo como del firmware de hardware como la placa base.

No debes confiar solo en que tu sistema es seguro porque funciona correctamente: el malware a nivel de firmware puede ser silencioso, invisible y muy peligroso. Mantente informado mediante las notificaciones oficiales y, en caso de que tu hardware ya no reciba soporte, evalúa su uso en entornos sensibles.

La seguridad en la cadena de suministro informática es una responsabilidad compartida entre fabricantes, empresas y usuarios. Tomar medidas proactivas ayuda a impedir que vulnerabilidades como estas sean explotadas por amenazas avanzadas.

Las vulnerabilidades detectadas en Gigabyte resaltan la importancia de proteger el firmware de nuestros dispositivos y de estar atentos a las actualizaciones y buenas prácticas. Actuar con rapidez y mantener el sistema actualizado es la mejor forma de reducir el riesgo. Consultar fuentes oficiales, desconfiar de funciones automáticas no seguras y asegurar el acceso a la BIOS son pasos clave para mantener nuestros equipos a salvo de amenazas silenciosas y potencialmente muy peligrosas.