Un obstáculo inesperado llega para quienes usan Linux con Secure Boot habilitado: el certificado de Microsoft que firma los cargadores de arranque (‘shim’) expirará el 11 de septiembre de 2025, y muchas máquinas podrían no reconocer la nueva clave sin una actualización del firmware.

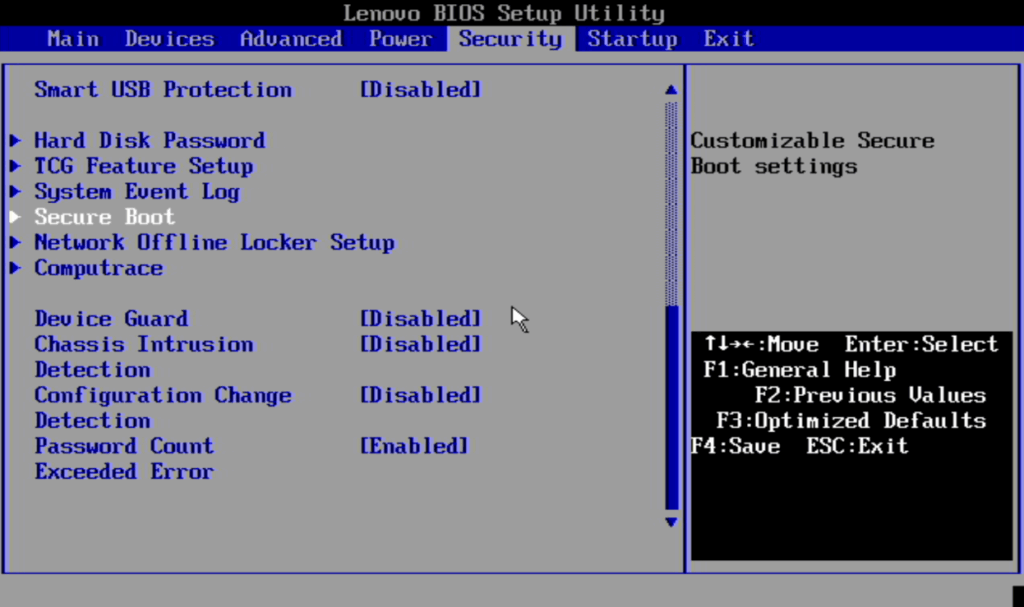

Como ya sabrás, el Secure Boot es una característica del firmware UEFI que impide que se cargue software no firmado durante el inicio del sistema. Fue introducida para combatir malware de arranque, pero también puede bloquear la carga de sistemas operativos no certificados, lo que afecta especialmente a Linux. Desde Windows 8, Microsoft exige a los fabricantes incluir sus claves en el firmware.

El certificado expirado y su reemplazo

- Clave actual: emitida en 2011, expira el 11 de septiembre de 2025.

- Nueva clave: emitida en 2023, válida hasta 2038, pero no está incluida en muchos firmwares actuales.

- Problema: sin el nuevo certificado en el firmware, muchos sistemas no podrán arrancar distribuciones Linux firmadas con la clave antigua.

¿Qué significa esto para los usuarios?

- Cargas fallidas: distribuciones como Ubuntu, Fedora o Debian pueden dejar de arrancar con Secure Boot.

- Soluciones:

- Actualizar el firmware (BIOS/UEFI) para incluir el nuevo certificado.

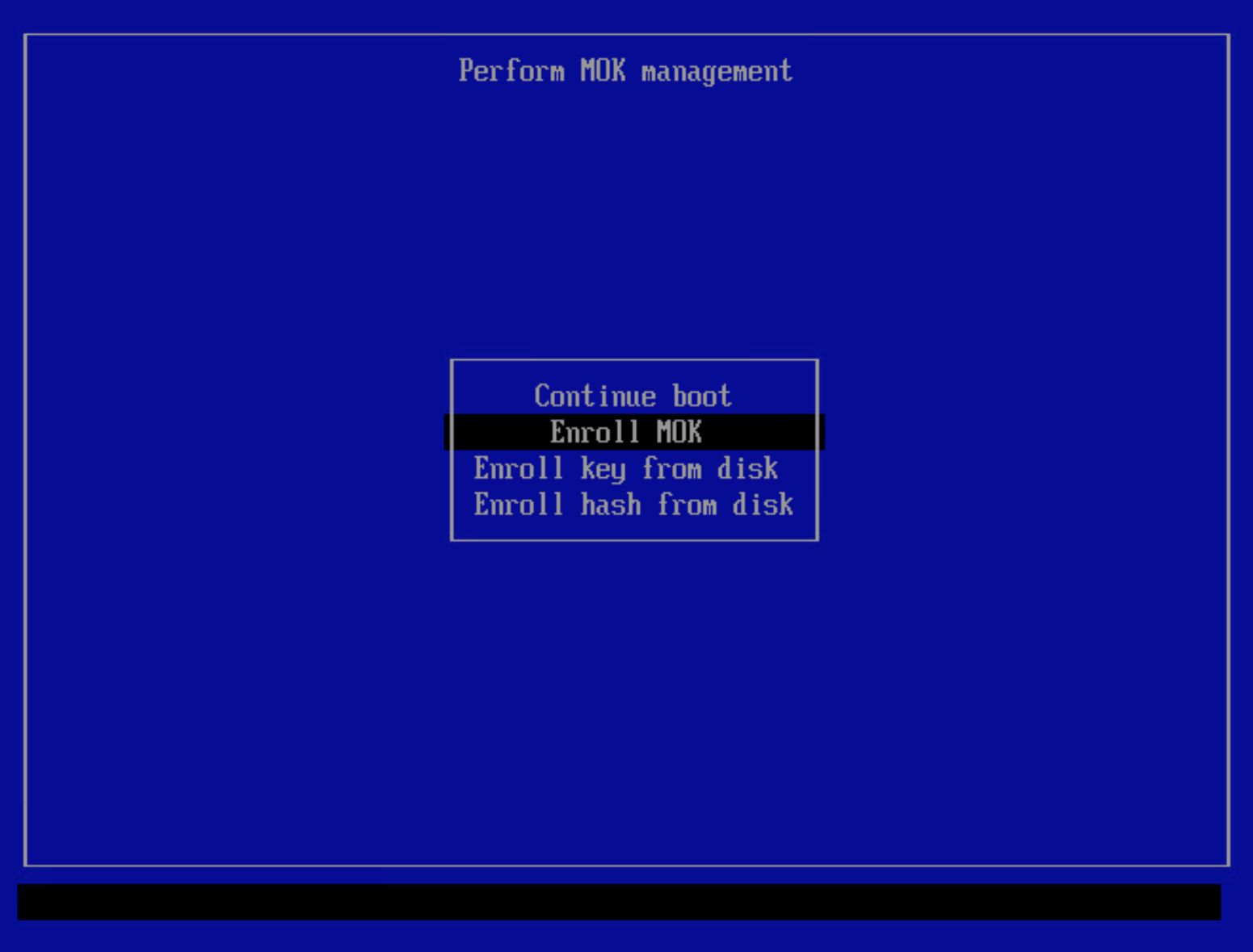

- Actualizar la base de claves KEK (Key Exchange Key) si el firmware lo permite.

- Desactivar Secure Boot como último recurso (no recomendado en entornos donde la seguridad sea crítica).

Comunidad y reacciones

En foros como Hacker News o Reddit, muchos usuarios han manifestado su preocupación. Mientras algunos expertos están listos para instalar claves propias o actualizar KEK manualmente, el usuario promedio puede quedar expuesto a errores de arranque si su equipo no recibe soporte a tiempo.

¿Por qué Microsoft colocó una fecha de caducidad?

La expiración de certificados es una práctica común de seguridad, pero en este caso particular (firmar cargadores de arranque), la fecha límite introduce más problemas que beneficios si los fabricantes no actúan con rapidez.

Recomendaciones

Qué pueden hacer los usuarios y desarrolladores antes de septiembre de 2025:

- Verificar si el firmware ya incluye la nueva clave de 2023.

- Actualizar distribuciones Linux para que soporten el nuevo esquema de firma.

- Solicitar a los fabricantes actualizaciones de firmware con la nueva clave.

- Considerar, si es necesario, desactivar Secure Boot o implementar claves personalizadas.

Cuando la pesadilla del Secure Boot para el resto de sistemas operativos que no son de Microsoft parecía haber terminado, ahora esto…