- Un HSM protege y gestiona claves criptográficas garantizando máxima seguridad.

- Existen HSM de propósito general y HSM financieros, cada uno con funciones específicas.

- La certificación y cumplimiento de normativas internacionales es fundamental para su uso.

La seguridad digital se ha convertido en una prioridad absoluta para empresas, instituciones y cualquier organización que gestione información confidencial. En este contexto, los módulos de seguridad de hardware, más conocidos como HSM por sus siglas en inglés (Hardware Security Module), juegan un papel fundamental. Aunque su funcionamiento puede parecer complejo, son una solución robusta diseñada para proteger la información más sensible —especialmente claves criptográficas— frente a ciberataques y accesos no autorizados.

Seguro que en más de una ocasión has escuchado hablar de HSMs como auténticas «cajas fuertes digitales» para datos críticos. Pero, ¿qué hace a un HSM tan especial respecto a otras soluciones? ¿En qué se diferencian los tipos de HSM y qué ventajas aportan a las organizaciones? A continuación, te explico en detalle todo lo que necesitas saber para entender y valorar la importancia de estos dispositivos en la seguridad informática actual.

¿Qué es un HSM y para qué sirve?

Un HSM es un dispositivo físico, específicamente diseñado para la protección, gestión y tratamiento seguro de claves criptográficas a lo largo de todo su ciclo de vida. Este ciclo abarca desde la generación de claves, almacenamiento, distribución y rotación, hasta la destrucción certificada de las mismas. Pero un HSM no solo almacena claves: también se encarga de realizar operaciones criptográficas críticas (cifrado, descifrado, firmas digitales, autenticación, etc.) asegurando que las claves nunca salgan del entorno protegido del hardware.

El papel principal de un HSM es convertirse en la raíz de confianza de la infraestructura de seguridad de una organización. Esto significa que toda la lógica, los procesos criptográficos sensibles y el manejo de material confidencial suceden dentro del propio hardware, minimizando la exposición a ataques y garantizando que, incluso en caso de intrusión en un servidor, las claves y datos más valiosos permanezcan a salvo.

Estos módulos de seguridad se caracterizan por contar con medidas físicas y lógicas avanzadas, como resistencia a manipulaciones (tamper-resistant, tamper-evident y tamper-active), control de acceso rígido, sistemas operativos reforzados y estrictas limitaciones en la interconexión de red. Como resultado, los HSM son elegidos tanto por empresas como por organismos públicos que necesitan cumplir los mayores estándares internacionales de seguridad y protección de datos.

¿Cómo funciona un HSM?

Para entender el valor de un HSM, es importante saber cómo actúa internamente. Todo el procesamiento criptográfico se ejecuta dentro del módulo, en un entorno aislado y seguro, donde la clave principal —denominada clave maestra— reside en una memoria protegida imposible de extraer en texto claro. Cualquier operación (como cifrar o firmar digitalmente) requiere que los datos entren en el dispositivo, donde el cálculo se realiza íntegramente dentro del HSM, y solamente el resultado sale al exterior, evitando que la clave salga nunca fuera del hardware.

El acceso y manejo del HSM se realiza a través de interfaces estándar y APIs especializadas, como PKCS#11, CAPI, CNG o Java Cryptography Architecture. Dependiendo del rol de usuario y el modo de autenticación, se permite la realización de ciertas operaciones, desde la gestión de claves hasta la auditoría y administración del hardware. Además, muchos modelos soportan el control dual o split knowledge, donde dos personas deben autorizar determinadas acciones para reforzar la seguridad.

El HSM puede operar en modos no autenticados (acceso sólo a información básica del dispositivo) y modos autenticados (acceso a funciones sensibles como creación o exportación de claves, borrado seguro, etc.). Además, los canales de comunicación están protegidos y autenticados, evitando fugas de información incluso si existe una vulnerabilidad en el servidor o sistema operativo asociado al hardware.

¿Por qué es imprescindible un HSM para proteger claves criptográficas?

Uno de los grandes desafíos de la criptografía moderna es la gestión segura del ciclo de vida de las claves. Sin una solución robusta, los riesgos de exposición, pérdidas por errores humanos o robos a manos de atacantes se multiplican. Los HSM solucionan este problema garantizando que:

- Las claves se generan y almacenan siempre dentro del hardware seguro, sin salir nunca en texto claro fuera del dispositivo.

- Las operaciones sensibles (cifrado, descifrado, firma) se realizan en espacio seguro, impidiendo que los datos puedan capturarse por malware, administradores no autorizados o hackers.

- La administración, auditoría y backup de las claves se realiza bajo estrictas políticas de acceso y autenticación dual, minimizando el error humano y el fraude interno.

- La protección física y lógica de los dispositivos está certificada bajo estándares internacionales como FIPS 140-2/3, Common Criteria o PCI HSM.

A todo esto hay que sumar la reducción de la superficie de ataque: mientras que una clave almacenada en un servidor puede ser susceptible de robo si el sistema es comprometido, un HSM impide físicamente la extracción de dicha clave, lo que añade una robusta capa extra de protección crítica.

Tipos de Hardware Security Module: General Purpose y Payment HSM

No todos los HSM son iguales: según la función y el entorno en el que se despliegan, existen dos grandes categorías que merece la pena distinguir:

- HSM de propósito general (General Purpose)

- HSM para pagos y transacciones (Payment HSM)

Cada uno está optimizado y certificado para casos de uso distintos, tanto a nivel de funcionalidades como de normativas.

HSM de propósito general (General Purpose HSM)

Estos dispositivos están diseñados para gestionar, almacenar y procesar claves criptográficas en aplicaciones genéricas de seguridad: infraestructuras de clave pública (PKI), cifrado/descifrado de archivos y comunicaciones, firmas digitales, gestión de certificados, protección de claves de acceso a datos sensibles, billeteras de criptomonedas, autenticación avanzada, etc.

La principal característica de los HSM de propósito general es su flexibilidad y compatibilidad con múltiples estándares y APIs. Suelen ser compatibles con:

- PKCS#11

- Microsoft CAPI

- CNG

- Java Cryptography Architecture (JCA/JCE)

Además, cumplen normativas como PCI DSS, PCI 3DS, RGPD (para protección de datos en Europa), FISMA y eIDAS, entre otros.

HSM para pagos y transacciones (Payment HSM)

Este tipo de dispositivo está orientado específicamente a la protección de las operaciones financieras, especialmente para la gestión de PINs, transacciones con tarjetas bancarias y comunicaciones EMV. Son indispensables en el sector bancario y de pagos digitales, donde procesan operaciones como:

- Generación, validación y gestión de PINs en TPVs y cajeros automáticos.

- Protección de transferencias electrónicas de fondos (EFT).

- Gestión de procesos de producción y personalización de tarjetas (datos para bandas magnéticas y chips EMV).

- Validación de tarjetas, usuarios y criptogramas durante el procesamiento de pagos.

- Emisión segura de credenciales para tarjetas físicas y aplicaciones móviles.

Una de sus diferencias clave es que implementan funciones criptográficas muy concretas y controles adicionales de seguridad, como administración bajo doble control y almacenamiento de claves extremadamente restringido, todo ello bajo exigentes normativas del sector financiero como PCI PTS HSM. Sus interfaces suelen ser más limitadas que los HSM generales, priorizando la seguridad absoluta sobre la flexibilidad.

¿Dónde se instalan los HSM? Formatos y despliegue

El ecosistema de HSMs es muy variado: en función de las necesidades, se pueden encontrar en diferentes formatos:

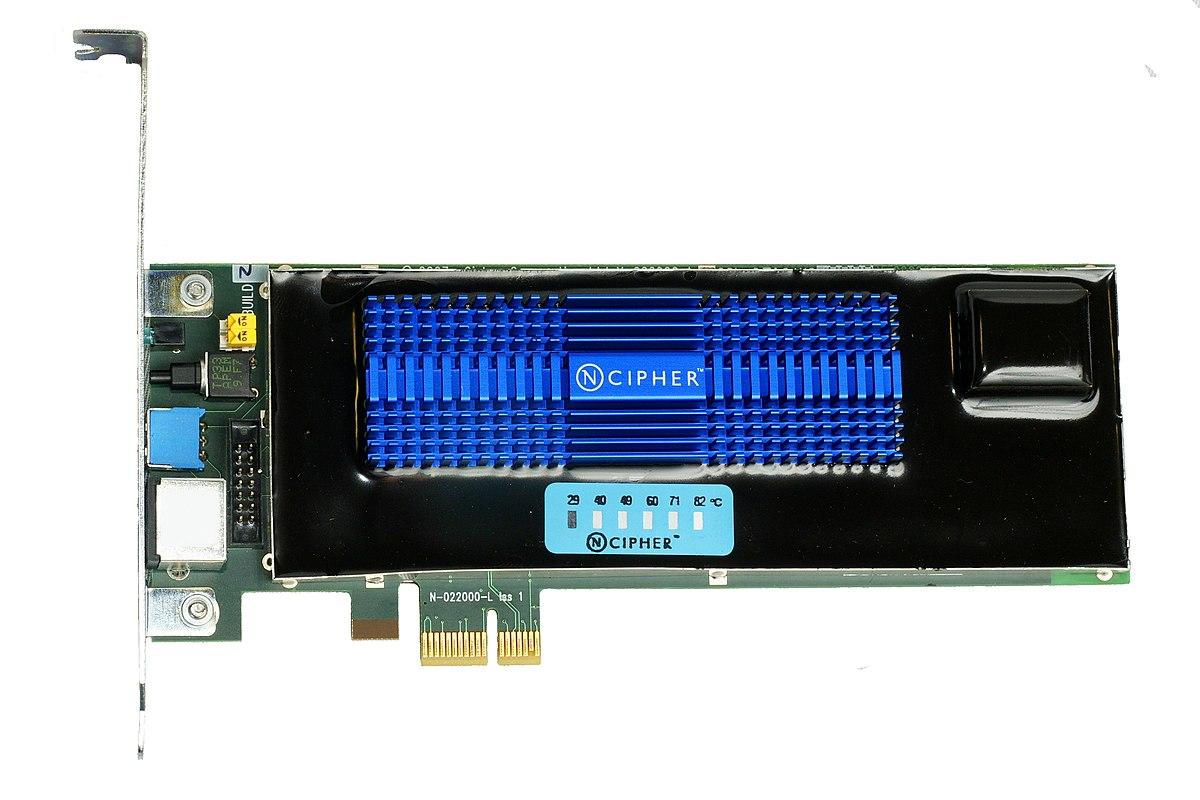

- Tarjetas inteligentes (smart cards) y tokens USB — Para aplicaciones personales o autenticación de usuarios.

- Tarjetas criptográficas PCI/PCIe — Que se insertan directamente en servidores o estaciones de trabajo.

- Dispositivos autónomos (appliances) — Hardware dedicado que se instala en centros de datos con acceso local o remoto.

- HSM como servicio (HSMaaS) — Proveedores cloud ofrecen acceso a módulos HSM virtualizados, facilitando la integración y escalabilidad sin inversión en hardware propio.

La tendencia actual es combinar soluciones on-premise (local) con servicios en la nube, siempre verificando que los entornos cumplen con los estándares y exigencias normativas requeridas para cada uso.

Normativas, certificaciones y estándares: FIPS, Common Criteria y PCI

La seguridad que proporciona un HSM está respaldada y validada por normativas internacionales que clasifican el nivel de protección en función de su diseño y pruebas de intrusión:

- FIPS 140-2 y FIPS 140-3: Es el estándar de referencia para validar la seguridad de módulos criptográficos. Define cuatro niveles de seguridad, desde el básico (nivel 1) hasta el más estricto (nivel 4), que exige protección activa frente a intrusiones y manipulación física. FIPS es reconocido globalmente tanto en sector público como privado.

- Common Criteria (ISO/IEC 15408): Certificación internacional para productos de seguridad TI, con diferentes niveles de garantía (EAL1 a EAL7).

- PCI HSM (Payment Card Industry PIN Transaction Security HSM): Estándar imprescindible en el sector de pagos, que regula desde la fabricación y transporte de HSMs hasta su ciclo de vida completo y desmantelamiento, garantizando la seguridad de transacciones financieras y datos de tarjetas.

Hay países que, además, han desarrollado normativas específicas adicionales, sobre todo en el ámbito financiero.

Ventajas y puntos fuertes de los HSMs

El uso de módulos de seguridad de hardware tiene ventajas clave frente a otras soluciones basadas puramente en software:

- Seguridad física y lógica superior: Su diseño resistente a ataques y manipulación, junto a los controles de acceso y monitorización, lo convierten en la solución preferida para sectores críticos.

- Automatización de gestión de claves: Permite realizar rotaciones, backups y destrucción de claves de manera automática y centralizada, reduciendo errores humanos.

- Centralización de material criptográfico: Las claves se guardan en un único punto seguro, evitando dispersión y fugas accidentales.

- Cumplimiento normativo: Facilita el cumplimiento de leyes y estándares internacionales, algo cada vez más exigido en auditorías y certificaciones.

- Desempeño y aceleración criptográfica: Algunos modelos actúan como aceleradores de hardware, permitiendo realizar operaciones criptográficas a gran velocidad.

- Capacidad de administración remota: Gracias a la conectividad protegida, pueden ser gestionados de forma segura sin acudir físicamente al centro de datos.

En ámbitos como banca, administración pública, salud, comercio electrónico o infraestructuras críticas, emplear un HSM se ha convertido en un requisito imprescindible para garantizar la seguridad de los activos más sensibles.

Retos y consideraciones en la utilización de HSM

Aunque los HSM aportan muchísimos beneficios, su adopción implica ciertos retos que conviene tener presentes:

- Coste de adquisición y mantenimiento: Son dispositivos especializados, con coste superior a alternativas software — aunque en muchos casos la inversión se compensa con ahorro en incidentes y sanciones.

- Configuración avanzada: Requieren conocimientos técnicos específicos para su integración, administración y gestión de claves.

- Escalabilidad de las soluciones cloud: Los servicios en cloud han democratizado su acceso, pero es vital validar que cumplen los mismos estándares que los dispositivos físicos tradicionales.

- Compatibilidad y backups: No todos los HSM soportan los mismos algoritmos ni permiten la exportación de claves (¡nunca en texto claro!), por lo que la migración y los backups deben planificarse cuidadosamente.

- Rotación del hardware: Las certificaciones tienen fecha de caducidad, por lo que es necesario renovar el hardware periódicamente.

Los HSM son una pieza clave para garantizar la protección en entornos donde la seguridad es prioritario, aunque es importante evaluar y planificar su implementación cuidadosamente.

Los HSM encuentran múltiples aplicaciones en sectores como banca, criptomonedas, administración pública, salud, comercio y seguridad digital. Gracias a sus ventajas, ofrecen una capa adicional de protección que resulta fundamental ante el incremento de las amenazas y el cumplimiento de normativas cada vez más estrictas, fortaleciendo la confianza en las operaciones y en la gestión de información confidencial.